Niemand würde Geschäftsgeheimnisse auf Postkarten schreiben. Im Email-Verkehr geschieht genau das. Damit kein Unbefugter in Ihren Nachrichten schnüffeln kann, müssen Sie sie verschlüsseln. Wie das geht, hängt davon ab, welche Software Ihre Adressaten nutzen. Passend zum Programm brauchen Sie dann noch Sicherheitsschlüssel. Eine Anleitung – geschrieben fürs Unternehmermagazin impulse.

Ist es möglich, E-Mails so sicher zu versenden, dass sie kein Unbefugter lesen kann? Natürlich nicht. Wenn es Profis mit viel Zeit und Geld darauf anlegen, knacken sie früher oder später jede Verschlüsselung. Dies ist aber prohibitiv teuer und kann Jahre dauern. Wenn Sie nicht im dringenden Verdacht stehen, die nationale Sicherheit der Vereinigten Staaten zu gefährden, und chinesische Hacker in Ihren Betriebsgeheimnissen nicht den Schlüssel zu einem Millardenmarkt vermuten, wird niemand Ihretwegen diesen Aufwand treiben.

Gegen die realen Gefahren, die in Ihrem Geschäftsalltag auftreten, können Sie sich mit den Standard-Werkzeugen tatsächlich sehr gut schützen. Die Verschlüsselung von E-Mails ist nicht mehr so schwierig, dass es noch eine Ausrede dafür gäbe, vertrauliche Informationen – etwa Konstruktionsdetails, Verkaufszahlen oder Angebote bei Ausschreibungen – offen zu versenden. Fangen Sie bei Ihren Außendienstlern und Heimarbeitern an, sammeln Sie Erfahrung. Und dann sprechen Sie mit Ihren Lieferanten und Kunden, der gemeinsame (technische) Nenner liegt oft ganz nah.

Suchen Sie allgemeine Erläuterungen zur Verschlüsselung?

„Grundlagenwissen Verschlüsselung“ verspricht das Bundesamt für Sicherheit in der Informationstechnik/BSI. Den ersten Punkt „Symmetrische Verschlüsselung“ können Sie getrost ignorieren, da er in der Praxis irrelevant ist. Standard ist die asymmetrische Verschlüsselung, bei der Absender und Empfänger jeweils einen privaten und einen öffentlichen Schlüssel besitzen, welche über Kreuz kombiniert werden.

Aber vielleicht tun Sie sich das besser nicht als erstes an. Lesen Sie lieber, was Sie in Ihrem individuellen Fall konkret tun müss(t)en, wenn Sie sich aufraffen, sicherer zu kommunizieren. Niemand muss knietief in die Materie einsteigen. Knöcheltief reicht für den Anfang. Wer überhaupt verschlüsselt, tut schon mehr als die meisten. Perfektionieren können Sie Ihre persönliche Sicherheitsarchitektur immer noch.

1. Sie nutzen MS Office oder Lotus Notes zum Mailen?

Die meisten Firmen erledigen ihre Bürokommunikation mit Outlook (Teil von Microsoft Office) oder Lotus Notes. Was die wenigsten wissen: Es gibt eine eingebaute Verschlüsselungsfunktion (S/MIME). Der Empfänger braucht vergleichbare Software.

1.1 Der Empfänger Ihrer Mails ist ebenfalls MS-Office-Nutzer

Vorarbeit: Ab Werk sind Outlook und Notes wie Safes, in deren Türschloss noch kein Code eingetippt wurde. Um es einzuschalten, brauchen Sie ein Zertifikat und ein Schlüsselpaar. Das Zertifikat bekommen Sie für wenig Geld bei einem Trust Center. Es garantiert dem Empfänger, dass Sie der Absender sind (Authentifizierung). Sie benötigen es auch, um auf Ihrem Windows-PC die Schlüssel zu erzeugen: Ihren „privaten“, mit dem Sie allein Ihre Eingangsmails öffnen können, und einen öffentlichen, ohne den Ihr Adressat Ihre Mails nicht lesen kann.

Ablauf: Sie wählen auf der Website des Trust Centers Typ und Sicherheitsstufe des Zertifikats aus. Es gibt Zertifikate für Firmen und persönliche; falls nötig, können Sie Ihre Identität per Postdienst beurkunden lassen. Das Zertifikat speichern Sie auf Ihrem PC. Damit kann Windows Ihre Schlüssel berechnen. Sie melden das Zertifikat nun in Outlook an. Ausgehende Mails werden jetzt automatisch signiert, wenn Sie diese Funktion in den Outlook-Optionen nicht ausschalten. Bevor Sie Mails verschlüsselt senden können, müssen Sie noch einmalig mit jedem Korrespondenzpartner signierte Mails austauschen. Die Signatur enthält bereits den öffentlichen Schlüssel. Der jeweilige Empfänger klickt das Symbol mit der rechten Maustaste an und speichert den Schlüssel in den Outlook-Kontakten.

Aufpassen: Zertifikate gelten nur befristet. Notieren Sie Ablaufdaten im Outlook-Kalender.

1.2 Der Empfänger Ihrer Mails ist kein MS-Office-Nutzer

Vorarbeit: Arbeitet Ihr Kunde oder Lieferant nicht mit Standardware wie Outlook oder Notes, fragen Sie ihn, ob er schon Verschlüsselungstechnik installiert hat. Handelt es sich um S/MIME, fahren Sie fort wie oben in 1.1 beschrieben. Hat er noch nichts, bitten Sie ihn, sich S/MIME einmal anzusehen. Eine Auswahl an Lösungen für verschiedene Systeme finden sie unten. Dritte Möglichkeit: Ihr Auftraggeber nutzt das zweite bekannte Verschlüsselungsverfahren PGP oder ein Derivat davon (OpenPGP, GPG, GnuPG) und bittet Sie, das gleiche zu installieren. Dann brauchen Sie Zusatz-Software.

Ablauf: Sie installieren eine Kryptografie-Software auf Ihrem Server, einzelnen PCs oder Notebooks. Dabei haben Sie die Wahl zwischen kommerziellen Lösungen wie Symantecs PGP Desktop E-Mail (jährliche Kosten pro Arbeitsplatz in niedriger dreistelliger Höhe), und freier Software, bei der allenfalls der Support Geld kostet. Empfehlenswert ist GPG-4win. Dieses Krypto-Werkzeug für Windows kommt mit allen Kommunikationspartnern klar, auch mit S/MIME. Den privaten und öffentlichen Schlüssel für PGP und GPG erzeugen Sie mit der Software selbst. Den öffentlichen mailen Sie Ihren Geschäftspartnern; sie können ihn auch auf einen öffentlichen Schlüsselserver hochladen.

Aufpassen: Sie müssen sich eine lange Passphrase ausdenken, die niemand erraten kann.

Wo gibt’s die Schlüssel und Zertifikate?

Beim offenen Verschlüsselungsstandard OpenPGP (beziehungsweise seiner konkreten Umsetzung, die irritierenderweise GPG heißt) können Sie Ihr Schlüsselpaar selbst erzeugen, es kostet Sie nichts. Die Gültigkeitsdauer legen Sie selbst fest, beispielsweise drei Jahre. Eine Verlängerung ist jederzeit möglich.

Wenn Sie hingegen mit dem Verschlüsselungsstandard S/MIME arbeiten möchten, benötigen Sie ein (ein bis drei Jahre lang gültiges) Zertifikat von einer Certification Authority, kurz CA, früher auch Trust Center genannt.

Eine bekannte CA ist die israelische Firma Start Com. Personenbezogene Zertifikate sind gratis, Firmenzertifikate kosten 60 US-Dollar für zwei Jahre.

Wichtig ist, dass Sie vor der Bestellung des Zertifikats prüfen bzw. nachfragen, ob auf Ihrem Mail-Server die Spamschutz-Funktion „greylisting“ aktiviert ist. Sie sollte vorübergehend ausgeschaltet sein, weil sonst womöglich die Bestätigungs-E-Mail zurückgewiesen wird und Sie die Anmeldung nicht abschließen können. Anschließend können Sie das Greylisting wieder einschalten (lassen).

Billiger kommen Sie bei Comodo CA Ltd. aus Manchester weg, einem Ableger der Comodo Group aus New Jersey: Ein drei Jahre gültiges Zertifikat kostet 29 Euro pro Mail-Adresse, bei mehr als 25 Mitarbeitern gibt es Mengenrabatt (Privatkunden zahlen nichts, müssen aber alljährlich verlängern).

Kostenlose Zertifikate auch für Unternehmen gibt es bei der Organisation CA Cert. Deren Website ist für IT-Laien aber so verwirrend, dass sie auf jeden Fall einen Profi hinzuziehen sollten.

Links zu S/MIME

„E-Mails signieren und verschlüsseln mit Outlook 2013“ (20-minütiges Webinar und dazugehörige PDF-Datei des IT-Beraters und Microsoft-Partners Gustav Sommer, Sommersoft e.K., Voerde)

„Anfordern einer digitalen ID für Microsoft Outlook 2010“ (Erklärseite von Microsoft Deutschland)

„Informationen zu kryptografischen Messagingfeatures in Outlook 2010“ (Erklärseite von Microsoft Deutschland)

„S/MIME in Outlook Web Access auf mehreren Computern verwenden“ (Erklärseite von Microsoft Deutschland für Cloud-Nutzer)

„S/MIME-Benutzung mit Internet Explorer und MS-Outlook: Installation eines Zertifikats und Nutzung von S/MIME am Beispiel eines persönlichen Zertifikats“ (Erklärseite der Universität Köln)

Alternativ können Sie auch Outlook und GPG kombinieren. Die aktuelle Version des Verschlüsselungspakets GPG4win (4win = for Windows) arbeitet mit dem weit verbreiteten Outlook 2010 zusammen. Die Vorgängerversion funktioniert zumindest mit dem alten Outlook 2007.

Links zu PGP/GPG

Laden Sie sich das kostenlose Komplettpaket GPG4win herunter. Mitgeliefert wird ein leicht verständliches Kompendium zur kostenlosen Verschlüsselungssoftware GPG4win. Dieses bekommen sie auch separat als PDF-Dokument, falls Sie sich vorab erst einmal schlau machen möchten.

Oder Sie entscheiden sich für die kostenpflichtige Alternative, das Original PGP, das von verschiedenen Dienstleistern vermarktet wird.

2. Sie nutzen eine andere Software?

Freiberufler, Kreative und IT-Profis neigen oft zu individuelleren IT-Lösungen, etwa mit Macbooks, Linux-PCs und Meilern wie dem kostenlosen Thunderbird. Die wenigen, die schon verschlüsseln, bevorzugen meist PGP – und das passt nicht zu S/MIME.

2.1 Der Empfänger Ihrer Mails ist MS-Office-Nutzer.

Vorarbeit: Sofern der Empfänger Ihnen nicht die Wahl zwischen beiden Verschlüsselungsmethoden lässt, benötigen Sie zunächst ein so genanntes S/MIME-Zertifikat (siehe oben). Alles weitere hängt von Ihrem Betriebssystem und Ihrem Mail-Programm ab. Der gängige Client Thunderbird benötigt für jede Verschlüsselung auf jedem System die Erweiterung „Enigmail“ (Installation: siehe unten). Haben Sie einen Mac und verwenden die von Apple mitgelieferte „mail.app“, ist nichts weiter vorzubereiten.

2.1.1 Ablauf bei Thunderbird allgemein: Starten Sie das Programm. Klicken Sie oben auf den Reiter „Add-ons-Manager“ und dann links auf „Add-ons suchen“. Geben Sie „Enigmail“ ins Suchfeld ein und installieren Sie das aktuelle Plug-in.

2.1.1.1 Ablauf bei Thunderbird unter Windows: Installieren Sie Ihr Zertifikat wie oben beschrieben. Dann melden Sie es bei Thunderbird an (Einstellungen – Sicherheit). Nun können Sie Krypto-Software wie GPG4win nutzen (siehe oben).

2.1.1.2 Ablauf bei Thunderbird unter MacOS: Hinterlegen Sie das Zertifikat per Doppelklick im Schlüsselbund Ihres Mac und wählen Sie es in Thunderbird unter Einstellungen – Erweitert – Zertifikate aus.

2.1.1.3 Ablauf bei Apple Mail: Hinterlegen Sie das Zertifikat per Doppelklick im Schlüsselbund Ihres Mac.

Aufpassen: Beachten Sie, ob die Versionen von MacOS, Thunderbird und Enigmail zusammenpassen.

Neu: So sieht es in Apple Mail seit Mavericks (Mac OS 10.9) aus:

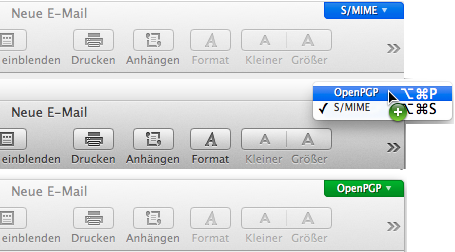

Wer S/MIME und OpenPGP parallel nutzt, kann mit einem kleinen farbigen Reiter rechts oben in der jeder neuen Mail auswählen, wie er verschlüsseln möchte. Angesichts des grauen Design ist das ein richtiger Hingucker.

Links zu Thunderbird

Sie haben die Wahl zwischen S/MIME und GPG. Hier eine Gegenüberstellung im Thunderbird-Wiki (deutsch).

Infos über das für GPG nötige Add-on Enigmail finden Sie ebenfalls im Thunderbird-Wiki. Beachten Sie bitte, dass GPG vor der Inbetriebnahme von Enigmail installiert sein muss. Schließen Sie Thunderbird nach jedem Schritt und starten Sie das Programm neu.

Am einfachsten kommen Sie zum Ziel, wenn Sie Enigmail nicht über dessen eigene Einstellungen im Add-on-Menü einrichten, sondern mit Hilfe des „OpenPGP-Assistenten“. Diesen finden Sie oben in der Thunderbird-Menüleiste unter dem Punkt „OpenPGP“. (Leider heißt es dort nicht „GPG“, aber PGP und GPG stehen wie gesagt für das Gleiche.)

Falls die Plug-in-Installation aus Thunderbird heraus auf Ihrem nicht mehr ganz neuen Computer Probleme machen sollte, bietet die Downloadseite von Enigmail auch noch ältere Versionen.

„Sichere E-Mail-Kommunikation mit OpenPGP“: Softwarearchitekt Rainer Klute erklärt hier ausführlich alle Schritte

S/MIME-Zertifikat in Thunderbird konfigurieren: Thunderbird-Wiki (deutsch), Bates College (englisch).

Hinweis: Die Informationen zum Hamburger Trustcenter im deutschen Wiki sind veraltet. Sollten Sie tatsächlich als Unternehmer eine (jüngere) Linux-Version nutzen: Ignorieren Sie, was hier steht. Sie haben die Verschlüsselungssoftware schon komplett an Bord, sogar Enigmail.

2.2 Weder Sie noch der Empfänger nutzen MS-Office.

Vorarbeit: Ob sich Ihr Kunde nach Ihnen richtet oder Sie nach ihm, ist egal. Wenn überhaupt einer von Ihnen beiden schon einmal verschlüsselt hat, nutzt er vermutlich OpenPGP oder GPG. Haben Sie beide noch keine Erfahrung mit Kryptografie, fragen Sie gemeinsam rum, welches System in Ihrer Branche das populärere ist, und installieren dann beide dieses.

2.2.1 Ablauf bei Windows im Dialog mit unterschiedlichen Systemen: Halten Sie sich alle Optionen frei und installieren Sie GPG4win. Die Software verursacht weder fixe noch laufende Kosten, von möglichen punktuellen Support-Honoraren einmal abgesehen. Bei Bedarf können Sie für wenig Geld S/MIME-Zertifikate zukaufen und sind so auf der sicheren Seite.

2.2.2 Ablauf bei Mac im Dialog mit unterschiedlichen Systemen, etwa Linux: Völlig gratis mit von der Partie sind Sie mit dem Paket GPG Tools. Es installiert sich in einem Rutsch und enthält neben dem eigentlichen Verschlüsselungsmodul einen Schlüsselbund-Manager sowie die Plug-ins für mail.app und Thunderbird. Ihre PGP-Schlüssel erzeugen Sie damit selbst; Sie brauchen sie nur noch den Empfängern mitzuteilen.

2.2.3 Ablauf bei Apple-Geräten auf beiden Seiten: Wenn Sie die überschaubaren Kosten für Zertifikate nicht scheuen, nutzen Sie die eingebaute S/MIME-Funktionalität von mail.app, tauschen mit Ihren Geschäftsfreunden signierte Mails aus und nutzen bequem die automatische Verschlüsselung.

Links für Nutzer von Apple-Geräten (Mac, iPhone, iPad)

E-Mail-Zertifikate (S/MIME) in Mail.app verwenden (Tutorial aus ApfelWiki)

E-Mails auf Mac und iPhone/iPad per S/MIME signieren und verschlüsseln (Anleitung des Bloggers Raphael Fetzer)

Mehr Sicherheit für Emails mit S/MIME (Tipps für iPhone-Besitzer von Blogger Björn Hohe)

E-Mail-Verschlüsselung unter Mac OS X (Anleitung des freien Apple System-Administrators Marcel Dietzmann für Fortgeschrittene und sehr Sicherheitsbewusste)

GPG Tools für Apple/mail.app (Download, englisch)

Download von GnuPG für Mac (erforderlich, wenn Sie Thunderbird verwenden)

2.2.4 Sie setzen ein anderes Smartphone zum Mailen ein

Ausgerechnet die treuesten Windows-Fans haben bei Microsoft derzeit das Nachsehen. Auf die sichere Mobil-Anbindung lässt der Konzern diese Kunden warten: Für Windows Phone 8 (zum Beispiel Nokias Lumia-Modelle und einige Geräte von HTC) ist die S/MIME-Unterstützung erst für Anfang 2014 angekündigt. OpenPGP-kompatible Kryptografie-Apps gibt es für die aktuellen Windows-Telefone leider auch nicht. Das ist schade, denn es gibt da eigentlich sehr interessante, business-taugliche Geräte, die nicht so verspielt sind wie die iPhones und Androiden.

Ob die demnächst auf den Markt kommenden Smartphones mit den Betriebssystemen Firefox OS und Ubuntu OS serienmäßig werden verschlüsseln können, ist derzeit noch nicht bekannt, gilt aber als wahrscheinlich.

Links für andere Mobilgeräte:

Djizgo, eine S/MIME-Anwendung für Android- und Blackberry-Geräte, können Sie hier herunterladen: Android Blackberry

OpenPGP auf Android ist keine ernst zu nehmende Alternative. Finger weg, bis eine ausgereifte Lösung auf den Markt kommt.

3. Ihr Adressat weigert sich, Ihretwegen S/MIME oder GPG zu installieren?

Das Plug-in IS-Fox Encrypt für Microsoft Outlook verschlüsselt Inhalte von E-Mails in Form von ZIP-Dateien, die als Anhang einer ansonsten ungeschützten E-Mail versendet werden, aber nur mit einem Passwort dechiffriert werden können. Dieses erhält der Empfänger per SMS. Zertifikate und der Austausch von Schlüsseln entfallen also. Dies macht die Sache leichter, allerdings ist dieses Verfahren einer klassischen End-to-end-Verschlüsselung nicht ebenbürtig. Als Ergänzung ist es gleichwohl hilfreich in Fällen, in denen dem Absender die Sicherheit wichtiger ist als dem Empfänger.

Auch wer kein Outlook nutzt, kann seine Dateien, Ordner oder sogar ganze Festplatten mit gängigen Kryptografie-Programmen (etwa Truecrypt oder beim Mac auch das serienmäßige FileVault) auf ähnliche Weise verschlüsseln. Sogar mit Standardsoftware wie MS Office und Acrobat Professional können Sie Datei-Anhängen einen Passwortschutz verpassen. Vertrauliche Powerpoint- oder PDF-Dateien lassen sich so auf ungesicherten Mail-Wegen transportieren, ohne dass Unbefugte ohne Hacker-Kenntnisse eine Chance zum Mitlesen hätten.

Grundsätzlich ist Dateiverschlüsselung auch dann anzuraten, wenn Sie oft mit dem Notebook unterwegs sind. Nicht nur beim E-Mailen können wichtige Dokumente unter die Räuber kommen. Sie wissen ja: Gelegenheit macht (Daten-)Diebe. Auch wenn Ihre Vorkehrungen nichts gegen professionelle Wirtschaftsspionage ausrichten können, führen Sie wenigstens keinen neugierigen Zeitgenossen mehr in Versuchung.

Gönnen Sie sich aber die schnellste verfügbare Hardware. Software wie FileVault macht ältere Modelle sehr träge.

4. Sie möchten für GPG-geschützte Mails verschiedene Computer parallel einsetzen?

Wenden Sie sich vielleicht besser an einen Experten. Beim Ex- und Import des privaten Schlüssels geht insbesondere in der Windows-Welt leicht etwas schief, und die Fehlersuche ist vertrackt. Zumindest sollten Sie das GPG4win-Kompendium aufmerksam gelesen haben. Wenn Sie ausprobieren möchten, ob Sie es allein hinbekommen, legen Sie sich ein paar kostenlose Jux-Adressen zu, um die es nicht schade ist – sicherheitshalber bei einem deutschen Provider, also nicht gerade Google-Mail. Der Autor hat zum Beispiel Adressen mit den Endungen „@habmalnefrage.de“, „@buerotiger.de“ und „@muenchen-ist-toll.de“.

5. Sie wollen Mails innerhalb Deutschlands als Einschreiben versenden?

Die staatlich anerkannte Form, rechtsverbindliche E-Mails zu verschicken, heißt De-Mail („De“ steht für Deutschland). Das BSI bietet Unternehmen eine gewisse Unterstützung bei der Einführung von De-Mail. Es ist aber nicht möglich, unverändert Ihre bestehenden E-Mail-Adressen dafür weiterzuverwenden, denn in den Teil der Adresse hinter dem @ wird ein „De-Mail“ eingefügt. Schreiner Müller aus Dinkelsbühl bekommt also Adressen, die auf „@schreiner_mueller_dinkelsbuehl.de-mail.de“ enden. De-Mails fügen sich daher nicht ohne weiteres in bestehende Geschäftsprozesse ein, und es gibt ein Henne-Ei-Problem: Das Konzept setzt zwingend eine kritische Masse an Teilnehmern voraus. Vor allem der Anbieter 1&1 versucht gerade, mit kostenlosen De-Mail-Adressen Endkunden zu gewinnen, aber der Erfolg der Aktion ist noch nicht abschätzbar.

Anmelden können Sie sich bei folgenden Providern :

1&1-Gruppe (auch über die Marken GMX und web.de)

Mentana-Claimsoft (Francotyp-Postalia)

De-Mail ist durchaus umstritten. Der Chaos Computer Club warnt seit langem davor, denn die Nachrichten sind von Haus aus nicht „end to end“ verschlüsselt, also nicht durchgängig auf der gesamten Strecke vom Absender bis zum Empfänger. Jeder Provider verfügt über einen Nachschlüssel, mit dem er die Mails vor dem Weitertransport kurz öffnet, um nachzusehen, ob ein Computervirus drinsteckt.

Diese unfreiwillige Sicherheitsmaßnahme ist im De-Mail-Gesetz so vorgesehen, schafft aber nach Ansicht von Kritikern selbst einen neuen Ansatzpunkt für Angreifer. Nach CCC-Einschätzung wird ein Geheimdienst im Fall des Falles genau diese Achillesferse zu nutzen wissen.

Ein Sprecher von 1&1 spielt den Schwachpunkt freilich zu einer hypothetischen Gefahr herunter. Kein Mitarbeiter habe Einblick, sprich: Einen Snowden gibt es in Karlsruhe nicht. Die Mail sei auch nur für einen Sekundenbruchteil ungeschützt. Allerdings dauert die Übertragung einer E-Mail heutzutage selten länger als einige Sekunden, weshalb ein Spion ohnehin keine andere Wahl hat, als sich an einem Knotenpunkt auf die Lauer zu legen. Dem Nutzer bleibt also nichts anderes übrig, als auf den Willen und die Fähigkeit seines De-Mail-Providers zu vertrauen, derlei Spähattacken abzuwehren, oder eben zusätzlich auf eigene Faust eine End-to-end-Verschlüsselung draufzusetzen.

Durch die Nutzung von De-Mail entstehen zudem fixe und variable Kosten. Die Telekom verlangt etwa 16,95 Euro monatlich für bis zu 50 Mails plus je 39 Cent für die Klassifizierung ein Einschreiben und 13 Cent für die Optionen „absenderbestätigt“ und „persönlich/vertraulich“. In der Grundgebühr ist auch nur ein minimaler Speicherplatz von 500 MB enthalten; je 100 MB kommen monatlich 59 Cent hinzu. 1&1 bietet in den meisten Punkten etwas günstigere Konditionen. Mentana ist bei kleinerem Mailvolumen der teuerste Anbieter. Er bietet aber Unternehmen, die glauben, dass De-Mail groß einschlägt, ein Starterpaket für knapp 4000 Euro, bei dem Mail-Partner für eine Pauschale von 2500 Euro mitmachen können. Womöglich kommt ja ein Großkunde von Ihnen irgendwann mit diesem Ansinnen auf Sie zu.

Sie sind der oder die 9489. Leser/in dieses Beitrags.

Hallo,

bitte ändert den Verweis auf meinen GPG-Artikel für OS X doch folgendermaßen:

„Anleitung des freien Apple System Administrators Marcel Dietzmann für Fortgeschrittene und sehr Sicherheitsbewusste“.

Finde, dass „der Blogger Macon“ irgendwie sehr eigenartig klingt … 😉

Danke & beste Grüße aus Berlin,

Marcel Dietzmann

Hab’s brav geändert. Es war keine böse Absicht, dass ich den Namen des Blogs als Nickname aufgefasst habe. Ich habe einfach schon zu viele Blogger kennengelernt, die es genau so halten und ihren Klarnamen gar nicht so breit streuen wollen.